Recientemente, el CCN-CERT (Capacidad de Respuesta a Incidentes de Seguridad de la Información, perteneciente al Centro Nacional de Inteligencia), publicó una nueva edición de su informe Ciberamenazas y Tendencias. Dicho informe recoge las conclusiones de un análisis anual de las ciberamenazas nacionales e internacionales, estudiando su evolución y sus posibles tendencias futuras.

Recientemente, el CCN-CERT (Capacidad de Respuesta a Incidentes de Seguridad de la Información, perteneciente al Centro Nacional de Inteligencia), publicó una nueva edición de su informe Ciberamenazas y Tendencias. Dicho informe recoge las conclusiones de un análisis anual de las ciberamenazas nacionales e internacionales, estudiando su evolución y sus posibles tendencias futuras.

Durante el año 2019 se registraron por el CCN-CERT 42.997 incidentes, es decir, un ciberincidente cada 12 minutos. Analizando por nivel de criticidad, durante el 2019 se ha sufrido un ciberincidente de peligrosidad muy alta o crítica cada 3 horas.

Acorde a un reciente informe específico sobre ransomware publicado por ENISA (agencia europea de ciberseguridad), se calcula que ha habido un aumento del 350% de ataques por ransomware respecto al año anterior, y estima que el 45% de las organizaciones que sufren un ataque de ransomware han pagado el rescate, suponiendo una suma total de más de 10.000 millones de euros en rescates durante el año 2019. Pero lo peor es que la mitad de empresas que pagaron el rescate continúan sin disponer de su información.

En un momento clave como puede ser el año 2020, en el que una pandemia ha exigido nuevas formas de trabajar y relacionarse, se ha comprobado la criticidad de las infraestructuras digitales. Nos encontramos ante desafíos económicos y sanitarios sin precedentes, que exigen a las empresas abordar un conjunto de retos de adaptación, como puede ser acelerar su transformación digital. En este contexto, mientras las organizaciones tratan de adaptar sus modelos de negocio a marchas forzadas a la nueva normalidad, la ciberseguridad se convierte en una de las mayores necesidades para poder llevar a cabo esta adaptación sin tropiezos.

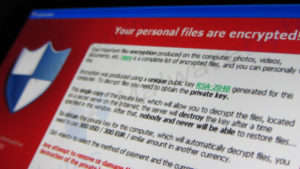

Dentro de los ciberincidentes más habituales que pueden sufrirse, el ransomware está siendo reconocido como el tipo de código dañino más destructivo de la última década, una ciberamenaza que se centra en cifrar el mayor número de equipos posible para exigir un rescate a cambio de descifrarlos.

Aunque existen otros tipos de incidentes en pleno auge, como la delicuencia económica ligada al fraude (ataques phishing, fraude al CEO,…) o las acciones relacionadas con la influencia de otros países (operaciones de influencia, propaganda y desinformación), el impacto del ransomware está teniendo serias repercusiones que afectan a la continuidad de las empresas, en un momento en el que cada día de funcionamiento cuenta.

Si bien en los últimos años, los ataques de ransomware han ido en aumento, durante el año 2019 se han incrementado de manera significativa los casos de ransomware operados por humanos (HOR, Human Operated Ransomware). En esta modalidad en concreto, el atacante compromete la infraestructura de la víctima aprovechando vulnerabilidades expuestas a Internet, para posteriormente moverse lateralmente dentro de la infraestructura, tomar el control del sistema y, en una última etapa, desplegar el malware. En este sentido, se actúa con un modus operandi similar al de ataques persistentes o APT.

Es decir, comienza a ser habitual, en el caso de ransomware operados por humanos (HOR), dejar la encriptación para una última fase del ataque, realizando previamente otro tipo de acciones en el sistema vulnerado. Una vez se ha accedido a la organización víctimal, los ciberdelincuentes instalan herramientas de control remoto para asegurar la persistencia del ataque, y así pueden emplear días explorando la red para localizar los activos de mayor valor (servidores), ubicar las copias de seguridad para eliminarlas o infectarlas en la etapa final del ataque, extraer información para luego amenazar con publicarla en Internet y deshabilitar sistemas antimalware, entre otros… de manera que se asegure que el impacto ocasionado por el ransomware sea el máximo posible.

Curiosamente, se ha observado que el último paso de la infección suele producirse generalmente durante el fin de semana, de forma que el ransomware tenga tiempo suficiente para propagarse por todos los servidores y retrasar a su vez la posible respuesta al incidente por parte del personal técnico de la organización.

Dentro de las vulnerabilidades a explotar en las empresas para realizar la intrusión, los ciberdelincuentes continúan haciendo uso de campañas de correos electrónicos fraudulentos o phishing (en los que se incluye documentos ofimáticos con macros o un enlace aparentemente inofensivo, pero que descargan el software malicioso), o en cambio aprovechan debilidades del sistema como la exposición de sistemas de terminal remota (RDP) a Internet, la utilización de contraseñas débiles, etc.

El troyano Emotet destaca de forma significativa como elemento de entrada, siendo responsable del más del 40% de los incidentes de esta categoría. Gracias a este malware, el ciberatacante puede acceder a la red de la víctima, para realizar un conjunto de acciones previas y finalmente desplegar algún tipo de ransomware como Trickbot o Ryuk.

Resulta interesante que, en el caso de HOR, uno de los pasos es obtener información sensible de la víctima para incrementar el efecto de la extorsión (si no se paga el rescate, se publica dicho contenido en Internet). De esta forma, el concepto de ransomware evoluciona, pasando de ser una forma de chantaje que exige contraprestación a cambio de permitir a la víctima recuperar su entorno (algo que podría hacer por sí misma si dispone de adecuadas soluciones de contingencia), y se convierte en cambio en una forma de reclamar una recompensa por no hacer el filtrado de información sensible (data leak).

El ransomware es un fenómeno que no deja de avanzar. La profileración del Malware as a Service (MaaS) permite que cualquiera pueda adquirir recursos para llevar estas acciones a cabo, sin necesidad de contar con especialistas en la materia cercanos. Por otro lado, como cualquier otro negocio, el ransomware está experimentando procesos de I+D+i por parte de los ciberdelincuentes, que incorporan técnicas avanzadas como ejecución en memoria, ataques específicos dirigidos a entornos industriales (EKANS) o técnicas de Inteligencia Artificial o Machine Learning. El objetivo de esta innovación, evidentemente, es hacer más eficaz este tipo de ciberataques, haciendo que resulten más difíciles de detectar o les resulte más sencillo evitar las contramedidas de seguridad que se implanten.

Sin duda, el ransomware ha venido para quedarse, aunque su protagonismo está viéndose desplazado a convertirse en una última fase de ciberataques realizados por seres humanos (HOR), en lugar de ser la parte central de un proceso desasistido y masivo como ha venido siendo hasta ahora.

En este contexto, toda empresa que desee abordar su transformación digital de manera efectiva, debería contemplar sí o sí estrategias que aseguren su continuidad de negocio ante problemas de ciberseguridad. Para ello, resulta crítico establecer adecuadas medidas preventivas (sistemas debidamente actualizados, presencia de herramientas antimalware, segmentación de redes,…) y reactivas (disponibilidad de copias de seguridad frecuentes, desconectadas de la red y comprobadas periódicamente). De lo contrario, corre el riesgo de verse en situaciones como las que ha sufrido Garmin o Adeslas, pero seguramente con menor capacidad económica para recuperarse.

Imagen bajo licencia Creative Commons. Fuente: Christiaan Colen